Syloé vous propose différents scans de vulnérabilités pour vos environnements de production (serveurs dédiées, Vms , Infra sur un Cloud public, ..).

Une vulnérabilité peut conduire à de l’exécution de code coté serveur ou bien coté client via du javascript, vol de données, etc.

Les types de scans de sécurités proposés sont variés et adaptés à votre demande.

Ces scans sont réalisés de préférence sur des environnements isoprod afin de tester et valider le code applicatif face aux intrusions dans un environnement non ouvert au public. Ces tests d’intrusions révéleront le cas échéant des failles côté applicatifs, que le développeur devra corriger pour la mise en production.

Les différents types de scans sont les suivants :

SCANS CÔTÉ SYSTEME

Des scans à la recherche de vulnérabilités côté système.

-

Récolte des informations transmises par vos systèmes sur le net,

-

Détection des logiciels/services/ports/ affectés par des vulnérabilités ,

-

Méthode de détection ainsi que les références CVE/CERT, solutions proposées,

-

Interprétation des informations récoltées et analyses des risques.

SCANS CÔTÉ APPLICATIF

Des scans de vulnérabilités côté applicatif en mettant en place des scans dit « black box ». Ces scans peuvent se réaliser avec ou sans authentification à l’application.

Ces scans se basent sur un navigateur web intégré.

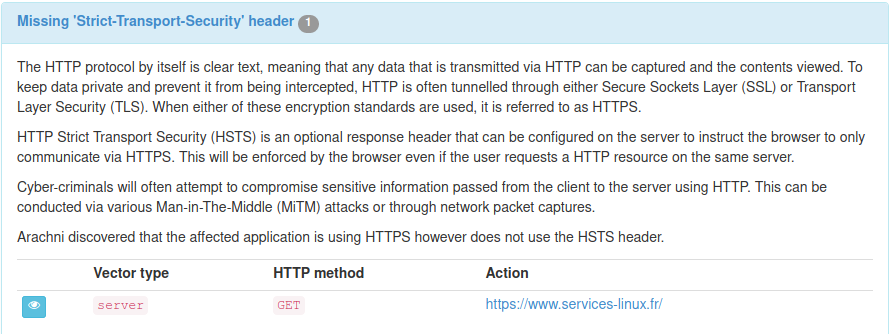

Ces scans sont des tests de pénétrations (Pentest). Analyse des risques potentiels dus à une mauvaise configuration. Ils simulent des attaques de type SQL injection par exemple. Le but est de trouver des vulnérabilités exploitables en vue de proposer un plan d’actions permettant d’améliorer la sécurité du système d’information.

Les techniques utilisés varient entre le taint-analysis, fuzzing, analyse différentielle, timing/delay attacks, analyse rDiff ou bien la méta-analyse modulaire.

Les types d’attaques proposés (liste non exhaustive) sont :

- Injection SQL, injection SQL différentielle, NOSQL injection

- Code injection

- Vulnérabilité au XSS ( Cross-Site Scripting ) et XST ( Cross-Site Tracing ) : injection de contenu

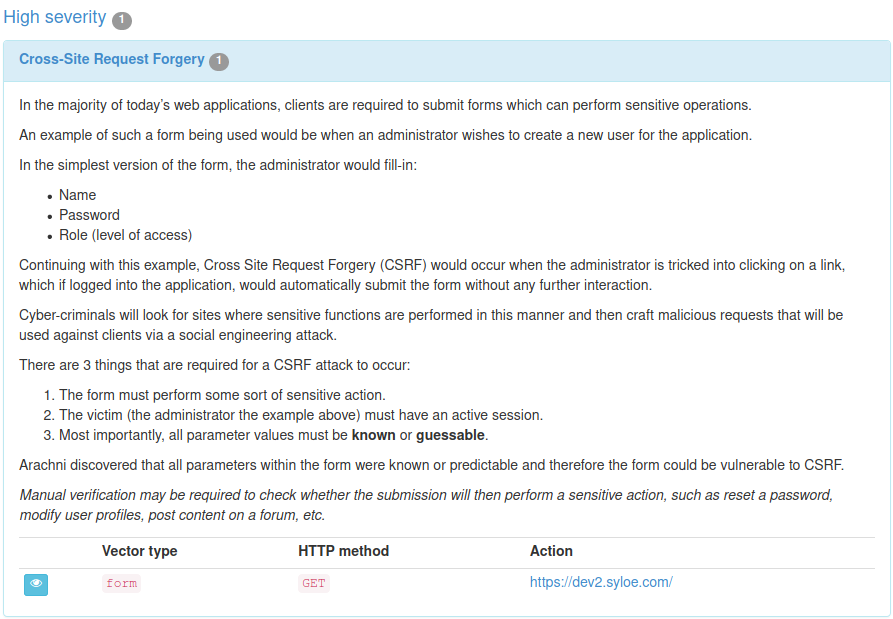

- Faille CSRF : transmission de requête HTTP falsifiée à un utilisateur

- Backdoor

- Formulaire

- RFI ( Remote File Inclusion )

Nous déroulons des scenarii d’intrusions spécifiques, répondant à votre cahier des charges. Les tests d’intrusions peuvent se réaliser sur la partie front et/ou backend de votre SI.

- Un scenario type commencera par une connexion à l’application. Une fois connecté, que ce soit sur la partie front et/ou backend, le scan se déroulera en lançant une batterie de tests en fonction de vos besoins ou en fonction de la structuration de votre application : test d’intrusion, sql injection, recherche de failles au niveau des formulaires, envoie de requêtes falsifiés, etc.

- Les scenarii que nous proposons sont capables d’exclure des urls lors du scan. En effet pour des sites ayant des pages de paiement, ou faisant appel à des services externes, il est préférable de ne pas scanner ces urls externes.

- La durée d’exécution des scenarii mis en place peut s’avérer être très longue. En effet les scans se réalisent par des requêtes HTTP concurrentes.

- Pour cela nous vous conseillons sur votre configuration afin de trouver le juste équilibre pour un scan rapide qui ne stresse pas vos serveurs.

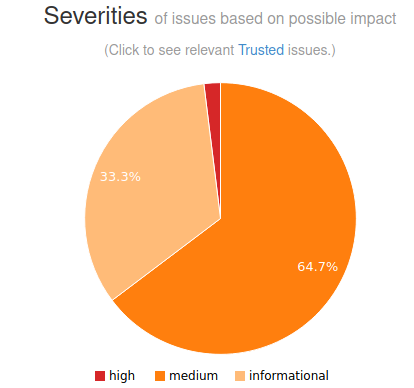

- Les résultats sous forme de rapports visuels sont automatiquement générés à la fin des scans et permettent donc d’identifier les problèmes et la façon de les résoudre.

- Nous réalisons des synthèses orientés selon vos attentes.

- Nos outils de scans supportent les plateformes BSD, Linux, Unix,Windows, Solaris

- Les serveurs web scannés : Apache, nginx, IIS, Tomcat, etc.

- Les langages identifiés : php, ASP, java, python…

- Les bases de données qui peuvent être scannées : Mysql, Postgresql, Oracle, Mongodb,etc…